Compliance und Automatisierung

Rechtskonforme Umsetzung und Sicherstellung durch Automation

Compliance- und Governance-Vorgaben fordern hinsichtlich der Risikobeherrschung absolute Klarheit bei Berechtigungsrechten. Ausdruck finden diese Vorgaben zum Beispiel im Bundesdatenschutzgesetz, BSI-Grundschutz, KWG oder den MaRisk für den Bankensektor und PCI-DSS für den elektronischen Zahlungsverkehr.

Unsere Lösung ist die Automatisierung der Compliance durch entsprechend qualifizierte Software.

SYSback Compliance Competence Center

Die SYSback verfügt über vielfältige Projekterfahrungen und untermauert diese mit ihren Partnerschaften zu führenden Herstellern.

Dadurch haben wir die Gewähr und die Gewissheit auch im Rahmen unserer Implementierungs-Unterstützung auf die richtigen Tools, Technologien und bei Bedarf auf Herstellersupport zurückgreifen zu können. Gerade in Bezug auf die rechtskonforme Umsetzung der IT-Dokumentation können wir Ihnen mit unseren bewährten Tools eine in großen Teilen automatisierte Compliance durch Identitäts- und Service Management sicherstellen, verbunden mit ergänzenden Lösungen zum lückenlosen Betrieb Ihrer Dokumentations-Anforderungen.

Alle von uns eingesetzten Lösungen verfügen über umfangreiche Referenzen aus verschiedenen Branchen, darunter Finanzdienstleistungen sowie öffentliche und sicherheitskritische Bereiche.

Automatisiertes Identitäts- und Zugriffs-Management

Compliance- und Governance-Vorgaben fordern hinsichtlich der Risikobeherrschung absolute Klarheit bei Berechtigungsrechten. Ausdruck finden diese Vorgaben zum Beispiel im Bundesdatenschutzgesetz, BSI-Grundschutz, KWG oder den MaRisk für den Bankensektor und PCI-DSS für den elektronischen Zahlungsverkehr.

Unsere Lösung ist die Automatisierung der Compliance durch entsprechend qualifizierte Software.

Compliance: Wer darf was?

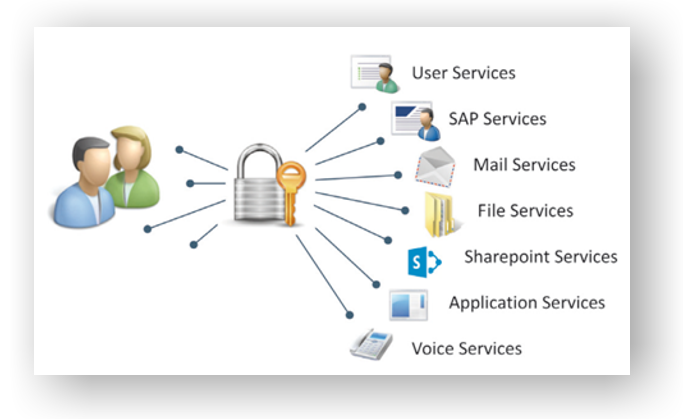

Das Wissen über Berechtigungskonzepte, das „Wer darf was?“, liegt häufig in den Fachabteilungen selbst. Dort können die Mitarbeiter über ein Service-Portal direkt in die Freigabeprozesse einbezogen werden. Mit nur wenigen Klicks beantragen sie für sich und andere Zugriffsrechte für E-Mail- und ERP-Systeme, neue Projektablagen im Dateisystem oder auch SharePoint Libraries. Die entsprechenden Dateneigner oder -Verantwortlichen sind automatisch in den Genehmigungsworkflow eingebunden und können daher sofort reagieren, noch bevor eine Erteilung einer Berechtigung erfolgt.

Welche Mitarbeiter Zugang und Zugriff zu unternehmenskritischen Informationen oder Daten haben bzw. zu einem bestimmten Zeitpunkt hatten, lässt sich – häufig nach Jahren des Wachstums - oft kaum noch nachvollziehen. Eine effiziente Lösung hierfür stellt das „econet Reporting Studio“ dar. Es schafft ein Höchstmaß an Transparenz über Berechtigungsrecht, selbst in jahrelang gewachsenen Windows- und Novell-Dateisystemen.

Über die Analyse und Dokumentation der Berechtigungsrechte hinaus können damit auch leicht Risiken identifiziert werden, die durch fehlerhafte Berechtigungen entstehen, beispielsweise bezüglich Daten, die für Gruppen mit globalem Zugang offen liegen.

Automatisierte Compliance

Mit dem Identity & Provisioning Manager können Mitarbeiter in den Fachabteilungen komfortabel und zuverlässig mit IT-Diensten wie File- und Mail-Services versorgt werden. Gleichzeitig werden die Benutzer und ihre Zugriffsrechte sicher und transparent verwaltet.

Mit diesen Prinzipien wird Business Continuity nachhaltig im reibungslosen Leistungsübergang umgesetzt.

Dokumentation

Die heutigen Anforderungen an eine unter Compliance Gesichtspunkten umfassende Dokumentation sind sehr vielfältig ausgeprägt und unterliegen ständigen Änderungen und Erweiterungen. Bei der prozessorientierten IT-Dokumentation nach ITIL® reichen klassische Methoden der Datenerhebung und –ablage nicht mehr aus.

Zu diesem Zweck setzen wir in Projekten auf die Lösungen i-doit und HP Service Manager, abhängig vom Scope der Anforderungen. Mit beiden Lösungen unterstützen wir unsere Kunden bei ihren Dokumentations- und Betriebsprozessen - als Baustein des SYSback Compliance Portfolios.

Ob technische Dokumentation der Betriebsumgebung, Modellierung von IT-Services oder Konsolidierung von ITSM-Daten, beide Tools liefern das Rüstzeug für die Beherrschung der eigenen IT-Landschaft. Natürlich berücksichtigen wir bestehende ITSM-Systeme und binden diese in den Projekten ein.

Netzwerk Sicherheits-Management

Eine große Rolle im Betrieb einer Compliance-konformen IT-Infrastruktur spielt der Bereich des Netzwerkzugriffs. Heute lesen wir fast täglich in der Presse von Sicherheitsvorfällen, die durch das Eindringen in Netzwerke von außen oder von innen verursacht werden, sei es durch Viren, Malware und unzureichend gesicherte Zugänge.

Virenscanner und Firewalls sind für die meisten Unternehmen selbstverständlich. Wenn es darüber hinaus darum geht, weitere Bedrohungen abzuwenden, sieht es schon anders aus. Häufig sind Themen wie Contentfilterung, Cross-Site-Scripting, Intrusion Prevention, usw. nur rudimentär gelöst.

Hier arbeitet SYSback mit führenden Herstellern für Firewall- und UTM-Lösungen – Watchguard und Cisco – zusammen. Deren Lösungen definieren einen defacto-Standard und sind lange im Markt bewährt.

Weitergehende Anforderungen ergeben sich aus der Notwendigkeit zur Kontrolle und Dokumentation von Netzwerkzugriffen (Network Access Control, NAC) dar. Was sich dahinter verbirgt und welchen Nutzen Sie durch den Einsatz erhalten, ist einfach erklärt: Network Access Control einfach zu verwenden, einzuführen und an vorderster Front zu etablieren. macmon kommuniziert in Ihrem Netzwerk mit allen managebaren Switchen und hat so eine komplette Übersicht aller Geräte im LAN und WLAN.

Intelligente Technologien im Hintergrund sorgen dafür, dass unzählige Systemeigenschaften miteinander kombiniert die Eindeutigkeit der Systeme sicherstellen. Ohne die komplexen Technologien selbst implementieren, beherrschen oder administrieren zu müssen, profitieren Sie so von einer herstellerunabhängigen Lösung, für die Sie Ihr Netzwerk nicht anpassen müssen.

Die Integrationsmöglichkeiten mit anderen führenden Sicherheitsprodukten sorgen zudem für Nachhaltigkeit, Transparenz und erhebliche Mehrwerte.

Application Performance Monitoring

Der herkömmliche Ansatz beim Monitoring von IT-Systemen und Applikationen basiert auf dem Monitoring der einzelnen Komponenten, aus denen Ihre Infrastruktur besteht. Bei diesem Ansatz werden Informationen darüber gesammelt, was auf der Komponentenebene des jeweiligen Management-Bereichs geschieht – Router, Server, Netzwerk, Speichersysteme, Plattformen und die unterschiedlichen Code-Ebenen der Applikationen.

Auf der anderen Seite verlassen sich Unternehmen auf verteilte Applikationen mit Transaktionspfaden, die sich über mehrere miteinander verbundene Infrastrukturkomponenten erstrecken. Diese unterschiedlichen Sichtweisen gehen häufig nur eingeschränkt zusammen – eine zuverlässige Sicht der tatsächlichen Performance und der Einhaltung von SLAs einer Applikation existiert in der Regel nicht oder ist nur sehr schwer herzustellen.

Herkömmliches Monitoring orientiert sich somit an Ereignissen. Es konzentriert sich auf die einzelnen „Momente“, in denen Grenzwerte überschritten werden. Die Technik-Teams nutzen solche Setups, die auf dem Prinzip „Eine App – ein Monitor“ beruhen, um von Anfang an festzulegen, wo die unzulässigen Grenzwerte des Ressourcenverbrauchs liegen:

Beanspruchung der CPU, Auslastung des Arbeitsspeichers, Beanspruchung der Bandbreite, Latenz über dem zulässigen Maß usw. Sobald Komponenten zu viele Ressourcen beanspruchen, erhalten Ihre Monitoring-Systeme eine Meldung darüber, dass Grenzwerte überschritten werden.

PerformanceGuard® von CapaSystems

PerformanceGuard® verlässt sich nicht auf vorab festgelegte, programmierte, statische Grenzwert-überschreitungen, die bisher üblich gewesen sind.

Der Schwerpunkt dieser Lösung liegt in der Erfassung des Verhaltens, das Ihr System mit der Zeit beruhend auf einer kontinuierlichen Grundlage aufweist. Das System schlägt Grenzwerte und Ausgangswerte vor, die Sie bewerten und anpassen können.

Neben der 360° Top-down Ansicht der Applikations-Performance und einem Bild, das aus der Sicht der Endanwender zeigt, was wirklich geschieht, erfasst PerformanceGuard das fortlaufende Verhalten der Applikation, anstatt sich auf die Überschreitung von Grenzwerten zu beschränken. Sie arbeiten proaktiv, um Servicebereitstellungs-SLAs zu sichern und zu dokumentieren - und um somit die Verfügbarkeit und Reaktionszeit von Geschäftsapplikationen zuverlässig zu gewährleisten.

Projektmanagement

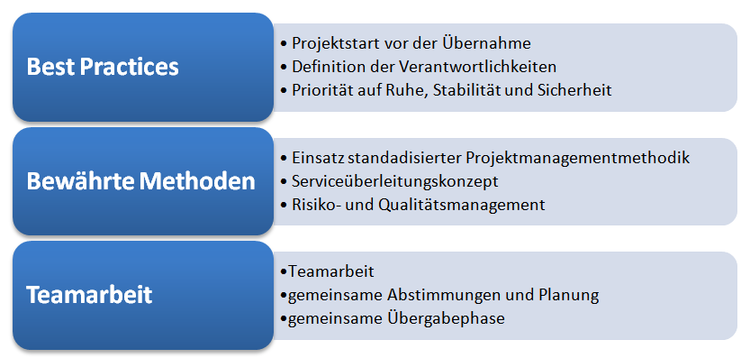

Alle SYSback Projekte werden nach standardisierten Methoden des Projektmanagements durchgeführt. Durch die Nutzung dieser Methoden wird die Administration und Steuerung des Projekts kompetent durch den Projektmanager erbracht. Alle Projektbeteiligten, insbesondere der Lenkungsausschuss sind in die Projektkommunikation eingebunden und werden regelmäßig über den Projektfortschritt informiert.

Als Voraussetzung für die erfolgreiche Projektumsetzung sind die folgenden Elemente während der Projektinitialisierung und Planung zu vereinbaren:

- Projektauftrag

- Projektziele (Scope, Out of scope)

- Bedingungen (Zeit, Budget)

- Anforderungen und Annahmen

- Falls nötig Definition von Services, die von Dritten, die nicht direkt an dem Projekt beteiligt sind, zur Verfügung gestellt werden

- Beschreibung der kritischen Erfolgsfaktoren

- Geplante und vereinbarte Termine und Meilensteine

- Projektorganisation

- Ernennung des Projektmanagers

- Festlegung der Projektbeteiligten und Ausschüsse

- Gründung des Projektlenkungsausschusses

- Vereinbarung der Zusammenarbeit

- Entwicklung eines Kommunikationsplan

- Entwicklung des Projektplans basierend auf einem Standardansatz und der individuellen Kundensituation. Falls erforderlich, werden Teilprojekte aufgesetzt und evtl. zusätzliche Stakeholder identifiziert

- Projektstrukturplan (PSP)

- Definition der Arbeitspakete auf der Basis des Projektplans. Die PSP-Arbeit definiert, was getan werden muss und welche Abhängigkeiten bestehen. Daraus werden dann die Ressourcen-, Termin- und Budgetplanung abgeleitet.

- Risikobewertung

- Identifikation von Risiken

- Planung der risikoreduzierenden Maßnahmen

Diese Ausführung soll Ihnen vermitteln, dass wir nach bewerten Methoden und anerkannten Standards Projekte ausführen.

Business Continuity Management

SYSback lässt Ihr Projekt von einem Projekt Manager gesamtverantworten. Soweit SYSback direkt mit produktiven oder produktionsnahen Systemen und Applikationen in Berührung kommt, ob wegen Aufnahmen, Änderungen oder Überwachungsthemen, wird im Rahmen des Business Continuity Management auf einen unterbrechungsfreien Betrieb achten und sicherstellen.

Nach SYSback Erfahrung sind die folgenden Prinzipien entscheidend für ein erfolgreiches und effektives Projekt mit entsprechendem Business Impact:

- Offene Kommunikation gegenüber den Mitarbeitern und den Betriebsräten

- Phasenweises Vorgehen bei Übernahmen und Übergaben

- Zentral gesteuerte Projektorganisation

- Kooperative Arbeitskultur, in der Eskalationen als Ausnahme gelten und nicht als Regel

- Der Projekt Manager ist von Anfang an eingebunden, um einen kontinuierlichen Wissensaustausch zu gewährleisten

- Risikovermeidung steht immer im Mittelpunkt des Handelns

Vorteile des SYSback Vorgehensmodells

Issue Management

Soweit Risiken einzugehen sind, müssen diese angemessen bewertet werden. Dabei sind alle Möglichkeiten der Risikovermeidung auszuschöpfen bzw. identifizierte Risiken zu minimieren oder zu transferieren. Verbleibende Restrisiken werden in Bezug auf die eingeleiteten Maßnahmen beobachtet.

In jeder Projektplanung verbleibt ein Restrisiko. Für den Fall des Risikoeintritts wird eine Fallback-Planung aufgesetzt und vereinbart.

Für das proaktive Risikomanagement werden mindestens folgende Themen laufend überwacht und bewertet:

- Projektfortschritt: Geplante, verbrauchte, noch benötigte Ressourcen (Personal usw.)

- Finanzen: Aufwandserfassungen und Abgleich mit Forecast

- Termintreue: Meilensteinüberwachung und Maßnahmen bei Abweichung

- Zielerreichung: Prüfung der Qualität von Projektergebnissen

Projektbeispiele

Hier stellen wir Ihnen einige Projektbeispiele aus unserem Unternehmen dar mit dem Bezug auf das Thema rechtskonforme Umsetzung der IT-Dokumentation.

Projekt zum Aufbau einer zentralen Daten-Austausch-Plattform

Projekt zum Aufbau einer zentralen Daten-Austausch-Plattform

Schaffung eines zentralen Zusammenarbeits-Portals auf Basis von SharePoint für einen deutschen Finanzdienstleister.

- Zusammenführung der Anforderungen und Lösungsdesign

- Planung und Aufbau der Systemarchitektur

- Berücksichtigung von gesetzlichen (Investmentrecht, InvMARisk, Datenschutz) und vertraglichen Vorgaben (Datentrennung, Mandantenfähigkeit)

- Implementierung der Portale, Zugänge und Prozesse für

- Kunden

- Depotbanken

- Wirtschaftsprüfer

- Datenlieferanten (u.a. Immobilienverwalter)

- Implementierung von komplexen Workflows

- Planung der Integration einer Lösung für digitale Signaturen

Projekt zum Aufbau einer unternehmensweiten Reportinglösung

Anforderungsmanagement und Definition der zukünftigen weltweiten Client-Management-Infrastruktur eines deutschen Finanzdienstleister.

- Aufnahme der Anforderungen

- Entwicklung von Lösungsszenarien und Planung der Daten- und Anwendungsarchitektur

- Projektleitung und Umsetzungsunterstützung

- Orchestrierung der Systemlandschaft (MS SQL Server, MS SharePoint, IBM Cognos TM1, SAP)

- Bereitstellung von Standardreports (z.B. Controlling) und Spezialanforderungen für das Risikomanagement (z.B. Anlagegrenzprüfung)

Projekt zur Umsetzung der IT Dokumentation nach InvMARisk-Vorgaben

Umsetzung der Dokumentationsvorgaben nach Investmentrecht für einen deutschen Finanzdienstleister.

- Definition und Beschreibung der Dokumentationserfordernisse

- Abstimmung der Anforderungen mit diversen Instanzen (interne Revision, Wirtschaftsprüfer, Depotbanken, BAFIN)

- Implementierung einer strukturierten Dokumentations-Lösung

- Durchführung der Dokumentation von System und Anwendungen

- Neuaufbau des Verfahrensverzeichnisses im Rahmen der gesetzlichen Datenschutzvorgaben

Projekt zum Anwendungs-Insourcing

Umsetzung eines Projektes zum Insourcing der Kernanwendungen eines deutschen Finanzdienstleisters.

- Anforderungsmanagement unter Berücksichtigung von gesetzlichen und vertraglichen Vorgaben

- Ausarbeitung der Systemarchitektur für den Anwendungsbetrieb

- Planung der erforderlichen Transformationen der zugrundeliegenden Prozesse

- Planung und Durchführung der Migration vom Outsourcing-Dienstleister in den Eigenbetrieb für SAP, Business Intelligence (MS SQL Server und IBM Cognos), Paymentsysteme sowie der zugehörigen Datenbewirtschaftungsstrecken

Projekt zum Aufbau eines redundanten Rechenzentrums

Aufbau eines eigenen hochverfügbaren Rechenzentrums im Rahmen der erneuerten IT-Strategie eines deutschen Finanzdienstleisters.

- Entwicklung einer neuen IT-Strategie für eine stark wachsende Organisation

- Definition der zukünftigen IT- und Anwendungsarchitektur

- Entwurf, Planung, Ausschreibung und Implementierung eines redundanten und hochverfügbaren Rechenzentrums an zwei Standorten

- Entwicklung eines 24x7 Betriebskonzeptes

Projekt zur Modernisierung der Electronic Banking Umgebung

Neugestaltung der Electronic Banking Umgebung eines deutschen Finanzdienstleisters.

- Aufnahme der Anforderungen aus den Fachbereichen

- Planung der Prozess- und Systemarchitektur

- Migration der Daten (von Multicash nach EBSEC), u.a. ca. 650 Bankkonten

- Anbindung ans SAP

Projekt zur Einführung von SharePoint

Aufbau einer SharePoint-Infrastruktur für einen deutschen Finanzdienstleister.

- Aufnahme und Konsolidierung der fachlichen Anforderungen

- Definition erster Anwendungen für SharePoint

- Entwurf der SharePoint-Architektur

- Implementierung der Systeme

- Aufbau eines Prozess-Repositories für die Dokumentation der Geschäftsprozesse (gemäß InvMARisk)

- Aufbau eines automatisierten Daten-Transformations-Prozesses für eingehende Buchungsdaten

Projekte im Umfeld SharePoint und Anwendungs-Architektur

Einführung und laufende Erweiterung von SharePoint bei einem deutschen Finanzdienstleister/Reederei.

- Einführung von SharePoint als Datenaustauschlösung zwischen Emissionshaus und Wirtschaftsprüfern mit Datenverschlüsselung

- Abbildung der Geschäftsprozesse diverser Einheiten (Treuhand, Reederei, externe Partner)

- Planung und laufende Optimierung der Anwendungs-Architektur (SharePoint, ERP-System, Business Intelligence Systeme)

- Aufbau externer Portale für Geschäftspartner, weltweite Schifffahrts-Agenten und eine Reihe weiterer Partner

Weitere Projekte und Informationen gerne auf Anfrage an unser Account Management.